Anotações sobre Auditoria de Sistemas

AULA 1

TEMA 1 – DEFINIÇÕES DE AUDITORIA DE SISTEMAS

A primeira e elementar definição é a de auditoria: “Exame analítico, minucioso, de investigação e validação de um sistema, atividade ou informação” (Michaelis, 2017).

Atualmente, auditoria define-se como “um ramo de estudo das ciências de negócios, que avalia determinadas informações com o objetivo de trazer maior eficácia e eficiência, seguindo princípios e normas com aplicações próprias e direcionando a entidade a melhores resultados” (Oliveira, 2015).

Imoniana (2016) define o sistema como

[…] um conjunto de elementos programados, inter-relacionados e interatuantes, que, quando processados, auxiliam na consecução dos objetivos dos negócios por meio de sistemas de informação; por exemplo, os sistemas de informações contábeis que orientam as transações econômicas e financeiras, produzindo relatórios que nortearão a tomada de decisões gerenciais. (Imoniana, 2016)

Os sistemas são abertos ou fechados. Os sistemas abertos podem receber dados controlados e não controlados, uma vez que recebem influência do ambiente interno e externo onde operam. Os sistemas fechados, devido à sua natureza, não têm interferência do ambiente e somente poderiam receber os dados controlados.

TEMA 2 – OS OBJETIVOS

• Melhorar a eficiência e reduzir os custos;

• Melhorar a qualidade do trabalho de auditoria, reduzindo, assim, os níveis de risco de auditoria;

• Atender às expectativas dos clientes, que esperam de seus auditores o mesmo grau de automatização que utilizam em seu próprio negócio;

• Preparar-se para a globalização dos negócios, que vem exigindo uma globalização dos auditores;

• Manter-se entre as maiores e mais reconhecidas pelo mercado;

• Criar valor agregado para seus clientes, ajudando-os a reduzir os riscos nos processos operacionais.

Os benefícios da automação que incluem também os processos de auditoria compreendem, entre outros:

• Treinamento de pessoal e superação de resistências à tecnologia;

• Melhoria na decisão de quais tarefas devem ser automatizadas em termos prioritários;

• Avaliação, escolha e implantação de softwares e hardwares;

• Gerenciamento dos recursos eletrônicos: dispositivos de segurança e backup;

• Disponibilização de equipamentos para toda a equipe de auditores, podendo trabalhar em redes;

• Instalação e manutenção de uma malha de comunicações;

• Maior transferência de conhecimento entre os membros da equipe e entre trabalhos de equipes diferentes;

• Independência das limitações impostas pelos arquivos de auditoria em papel;

• Produtividade e economia de tempo das atualizações;

• Melhor qualidade na apresentação;

• Liberação de funcionários mais experientes para que se dediquem a áreas mais técnicas e de maior risco;

• Agregação de valor ao trabalho de auditoria;

• Formação de equipes virtuais (groupware), maximizando a especialização;

• Fluxo de informações mais rápido;

• Maior satisfação profissional;

• Maior respeito pelo auditado;

• Maior produtividade;

• Conectividade com os parceiros de negócios;

• Realização das tarefas sem a automatização pelos profissionais menos experientes, que antes somente poderiam ser executadas por profissionais mais experientes.

Lyra (2015) destaca os objetivos globais da auditoria de sistemas de informação: “integridade, confidencialidade, privacidade, acuidade, disponibilidade, auditabilidade, versatilidade e manutenabilidade”. A seguir, são conceituados os objetivos globais, segundo Lyra (2015):

1) Integridade: “dentro deste conceito, o auditor verifica se as transações são confiáveis ao serem processadas. Podem verificar se o sistema evidencia claramente a completa e correta exibição dos dados sem que os usuários tenham de se preocupar com a veracidade dos mesmos”.

2) Confidencialidade: “Confidencialidade de um sistema consiste em existir mecanismos que barrem pessoas não autorizadas, a terem acesso a informações restritas, de forma acidental ou intencional. Para maior controle, devem existir procedimentos que autorizem o acesso. O auditor pode se basear em como a empresa se preocupa com a organização das informações dentro do sistema. Outra verificação que pode ser feita para medir a confidencialidade de um sistema ERP é através de questionários. Estes questionários devem ser bem elaborados pela equipe de TI, abrangendo as diversas formas de contornar possíveis informações falsas. Eles podem denunciar se os usuários estão com acessos indevidos a informações que não condizem às suas funções. No COBIT, são descritos, pelo objetivo PO2.3 - Esquema de Classificação de Dados, os detalhes sobre o grau de importância que a informação pode ter (pública, confidencial, altamente secreta). Essa diretriz pode ajudar a organização a manter um controle sobre seus dados e informações, criando mecanismos de controles de acesso a informações, arquivamentos e criptografias.” Já o item 12.4.3 Controle de acesso ao código-fonte do programa, da Norma ABNT (2005), frisa a importância restrita aos códigos fonte, evitando riscos de alterações não solicitadas.

3) Privacidade: “o auditor deverá certificar-se de que os dados do sistema estão seguros por algum tipo de controle. Este controle visa a liberação de usuários a terem acesso a determinados programas, telas ou rotinas no sistema ERP, que realmente sejam necessários para exercer suas funções na empresa. Procedimento para acesso ao sistema é um exemplo de controle de privacidade”. O item 11.5.1 - Procedimentos Seguros para entrada no sistema da Norma ABNT (2005), foca mais precisamente o login no sistema. O auditor deve discutir a política de usuários do sistema ERP, se existe algum controle para as senhas e qual a periodicidade de trocas.

4) Acuidade: “o sistema ERP deve possuir procedimentos internos de controle de entrada de dados, não permitindo a inserção de dados que invalidem as informações resultantes nos relatórios emitidos”. O item 12.2 que trata do Processamento Correto das Aplicações. Este item da Norma ABNT (2005) tem por objetivo garantir que não haja perdas, erros, modificações não autorizadas ou mal-uso de informações em aplicações. (Lyra, 2015)

Para isso, o sistema deve possuir, da mesma forma que existe no objetivo global de Integridade, alguns meios de validações, que são:

• Validações dos dados de entrada;

• Controle do processamento interno;

• Integridade de mensagens;

• Validação de dados de saída.

Estes meios de validação asseguram para o corpo de auditores que o processamento atual está falho ou condizendo ao que se propõe.

5) Disponibilidade: “de alguma forma, o sistema deve estar online na maior parte do tempo para não comprometer transações. Na empresa deve existir algum modo em que seja medida a disponibilidade do sistema, para que usuários possam se precaver e para que a própria equipe de infraestrutura de TI possa ter documentado em um repositório em comum junto a analistas de sistemas e analistas de negócios”. Dentro dos domínios do COBIT, existe um processo que trata sobre continuidade de serviços. Este processo chama-se Assegurar a continuidade dos serviços – DS4, o qual tem por objetivo assegurar que as informações estejam disponíveis para usuários e processos autorizados. O ITIL, também faz referência à disponibilidade dos serviços, neste caso disponibilidade do sistema, chamando o processo de Gerenciamento de Disponibilidade.

6) Auditabilidade: “o auditor verifica a existência de registros referentes ao sistema. O custo pode ser elevado para o armazenamento de registros, dependendo o tamanho do sistema ERP a ser verificado, e também por causa do número de transações diárias. As trilhas de auditoria podem ser aplicadas neste contexto, também chamadas de audit trails por alguns autores”. A auditabilidade de um sistema, segundo o COBIT, pode ser descrita pelo objetivo AI2 Adquirir e Manter software Aplicativo, e detalhado através do item AI2. 3 - Controle e Auditabilidade do aplicativo. Este item explica a importância em assegurar que os controles de negócio sejam expressos adequadamente nos controles dos aplicativos. Estes controles garantem que o processamento ocorra no prazo correto e seja exato, completo, autorizado e auditável.

O controle de aplicação e de auditabilidade é responsável por diversos mecanismos, e para um sistema ERP podem ser citados:

• Mecanismos de autorização;

• Integridade da informação;

• Controle de acessos ao sistema;

• Esquemas de rastreamento de auditorias.

No item A.15.1, que trata de conformidade com requisitos legais da ABNT (2005), “são destacados os objetivos de evitar violações no sistema que estejam relacionadas com crimes que afetem estatutos, regulamentações ou obrigações”. Alguns dos subitens deste item que são aplicáveis a sistemas ERP em produção são:

• Proteção de dados e privacidade da informação pessoal, neste caso do sistema ERP e do usuário;

• Prevenção de mau uso de recursos de processamento da informação, em que os usuários devem estar conscientes de que o uso inadequado dos dados extraídos do sistema pode acarretar sérios problemas.

Como foi citada pelo COBIT e pela ABNT, a auditabilidade aborda diversos controles dentro de um sistema para poder ser considerada um objetivo alcançável em uma auditoria de sistema ERP. Para um sistema ser considerado auditável, existe certa complexidade devido ao alto nível de conhecimento que exigirá de auditores e sua experiência em poder adequar ferramentas para levantamento de evidências capazes de relacionar pontos de auditoria e serem tratados posteriormente.

7) Versatilidade: “a versatilidade está ligada a usabilidade do sistema. Deve ser dada a atenção para disposição dos elementos que compõem o software. Através de questionários aplicados aos usuários podem ser levantadas possíveis melhorias. Além disso, deve ser feita uma análise se novos workflows operacionais de negócio da empresa podem ser adaptados ao software ERP”. Outro importante ponto que LYRA (2015) “pondera é que deve ser observada se a sincronia de aplicativos independentes é fácil de ser feita com o sistema ERP”.

8) Manutenabilidade: “durante a manutenção dos sistemas é importante a existência de documentos que descrevam os passos de como proceder em atualização do sistema. Nestes documentos é importante que sejam destacados os responsáveis pelas atualizações, testes que devem ser feitos para certificar a atualização, análise de módulos impactados, formas de restauração de dados caso ocorra algo inesperado e meio de divulgação para as áreas interessadas”. O COBIT trata dentro do domínio de Adquirir e Implementar, o objetivo AI 2.2 - Projeto Detalhado, que visa a prática de revisão de se sistemas estão tendo relevantes discrepâncias técnicas e lógicas. O objetivo apresenta ações que podem ser tomadas para que sejam verificadas falhas que ocorrem em momentos de atualizações de versões de módulos, troca de procedimentos etc.

Além disso, dentro do objetivo AI2 – Adquirir e Manter Software Aplicativo, no COBIT é encontrado um item que sugere às empresas estratégia e planos de manutenção do software aplicativo ou software ERP. Isso é importante, pois, no momento em que há atualizações de estrutura do software e de base de dados, a organização pode seguir um passo a passo de como efetuar as atualizações de forma mais organizada.

Outros itens deste mesmo objetivo seriam AI6 - Gerenciar Mudanças e AI7 – Instalar e Homologar Soluções e Mudanças, em que o primeiro visa controlar as alterações em ambiente de produção de sistemas aplicativos, de forma adequada e com um gerenciamento controlado. Já o segundo processo prevê um ambiente de homologação para testes e análise de impactos. Na questão de manutenabilidade, no item 12.5.3 - Restrições em atualização de software da norma ABNT (2005), é explicado que mudanças em pacotes de software devem ser limitadas.

TEMA 3 – AS COMPETÊNCIAS DO AUDITOR

Tabela 1 – Competência e perfis do auditor de sistemas

| Tarefas do auditor de sistemas de informação | Conhecimentos de tecnologia e sistemas de informações | Conhecimentos de auditoria |

|---|---|---|

| Planejar a auditoria de sistemas documentando nível de risco aparente do ambiente. | Definir escopo de auditoria de sistemas e limitações para atender a ISAs, ITGC etc. | Definir escopo e apontamento de engagement charter para atender a ISAs e NBC-TAs. |

| Compreender os negócios, o setor, as unidades, os comitês, os executivos, a gerência, o organograma operacional e as partes interessadas, além do plano de valor agregado. | Conhecer a governança de TI como adicional de valor e também para definir riscos de controles internos, atentando para alinhamento com os objetivos dos negócios. Conhecer COBIT, COSO. | Conhecer a governança corporativa e definir o nível de riscos inerentes, controles e detecção de seu impacto nas demonstrações contábeis. |

| Compreender e certificar-se dos processos-chave e dos procedimentos operacionais para mitigar os riscos. | Conhecer os sistemas ERP e suas redes de operações e a relação de infraestruturas que suportam as atividades. | Conhecer as aplicações dos negócios e comparar sua função com padrões exigidos pelos organismos reguladores. |

| Compreender e certificar-se da integridade da comunicação de dados interinstituição e intrainstituição e certificar-se do controle. | Conhecer o ICT e redes; conectividades e seus funcionamentos. Deve-se incluir roteadores e switches de operabilidade de internet. | Conhecer os controles e como podem afetar os testes substantivos de auditoria, tomando como base os conceitos de riscos e materialidade. |

| Compreender e certificar-se da classificação de informações, de pessoas, dados conforme aplicações essenciais para negócios. | Conhecer a estrutura de dados da empresa, os bancos de dados em uso como Big Data e sua manutenção. | Compreender os procedimentos de controles internos referentes ao funcionamento e às operações, tomando como base as assertivas de controles internos. |

| Verificar a proteção de dados, informações, pessoas e ativos em geral em TI e certificar-se do controle, de SLAs, da disponibilidade e das políticas | Conhecer a segurança de informações físicas, lógicas e os requisitos de implementação de políticas de segurança de informações e monitoramento. | Compreender os princípios e as práticas contábeis, os processos de compliance das regulamentações de auditoria, além de atenuar os riscos de certificação das contas constantes no Lead schedule. |

| Compreender e verificar o suporte para usuários, para atender às funções críticas aos negócios. | Conhecer a operação do computador, o planejamento de capacidade e processamentos, a manutenção de sistemas operacionais e utilitários. | Obter conhecimento de geração de relatórios para comparação com dados originais, a fim de testar a integridade dos cálculos e confirmação de saldos, além de outros procedimentos substantivos. |

| Verificar a consistência e a confiabilidade da evolução de sistemas aplicativos em pró tendências dos negócios e seus funcionamentos. | Conhecer o processo de aquisição, desenvolvimento, manutenção e documentação de sistemas; em suma, o SDLC– Systems Development Life Cycle. Saber como rodar CAAT e Data Analytics. | Obter a confiabilidade das transações processadas em relação às contas contábeis ou aos grupos de contas com ajuda de testes substantivos e procedimentos analíticos, tendo como base as assertivas de integridade (correto e completo), validade, classificação, direito e obrigação, cut-off, existência, valorização e disclosure. |

| Certificar-se da continuidade em caso de contingências nas operações gerais dos negócios. | Conhecer os processos de elaboração de implementação de Business Continuity Planning e também de Disaster Recovery Planning. | Conhecer o processo de garantia dos funcionamentos essenciais das operações econômicas, financeiras e contábeis em casos de interrupções parciais e prolongadas de TI, a fim de cumprir necessidades de regulamentos, compliance, entre outros. |

| Certificar-se dos contratos de disponibilidades de operações com outsourcing e cloud computing. | Conhecer o processo de elaboração de contratos de serviços de TI, SLAs e o monitoramento. |

Fonte: Adaptado de Imoniana, 2015.

TEMA 4 – ROTEIRO E PLANEJAMENTO PARA ELABORAÇÃO

Silva (2007) cita o CobiT (Control Objectives for Information and related Technology) como “ponto de partida para a identificação das atividades de Auditoria de Sistemas de Informação”. Aborda também referenciais ITIL (Information Technology Infrastructure Library) e ISO 17799/27002 para a identificação de atividades, uma vez que estes referenciais são mais específicos em alguns aspectos ligados a sistemas de gestão. A norma ABNT 19011 - Diretrizes para auditoria de gestão de sistemas - também é um referencial para a condução de auditoria.

Planejamento

Desde os primeiros trabalhos deve ser desenhada uma “matriz de risco” que seja permanentemente atualizada a partir dos resultados obtidos nos testes e nas avaliações dos auditores.

A título de exemplo, é apresentado a seguir um memorando de planejamento de auditoria de sistemas:

(Nome do cliente)

MEMORANDO DE PLANEJAMENTO DE

AUDITORIA DE SISTEMAS DE INFORMAÇÕES

Introdução

Este memorando descreve os objetivos, o escopo (abrangências) dos procedimentos a serem avaliados e as abordagens que devem ser adotadas pela equipe de auditoria de sistemas de informações como suporte aos trabalhos de auditoria das demonstrações financeiras do (nome do cliente) para o ano findo em 31 de dezembro de 2015.

Conforme o memorando de planejamento de auditoria geral para o cliente, a extensão do uso de informática pelo (nome do cliente) foi classificada como (classificação que pode ser significante, moderada ou pequena). A equipe de auditoria das demonstrações financeiras adotou a estratégia de confiança nos controles internos de todos os sistemas de informações computadorizados, exceto o sistema (nome do sistema), descrito nas seções de riscos específicos identificados (documentar uma seção para riscos identificados quando for necessário).

Escopo

Conforme acordado na reunião de planejamento, o escopo do trabalho de auditoria de sistemas obedecerá ao seguinte: Entendimento global e atualização das seguintes informações: (1) processo e workflow das transações contábeis; (2) ambiente de sistemas de informações; e (3) estrutura de controles computadorizados:

•identificar e atualizar a compreensão dos controles de sistemas aplicativos e os controles gerais do computador;

•programar testes nos controles que minimizam os riscos identificados para o sistema aplicativo de (nome do sistema);

•utilizar de ferramenta ACL (Audit Command Language) para extração de dados do sistema de (nome do sistema) para análises substantivas.

Administração de considerações especiais

Data para realização dos trabalhos; formalização do no do serviço para controle de horas; endereço da empresa e pessoa-chave para contato; data limite para entregas do relatório final; formato do relatório (padrão específico); destinatário do relatório final e comentários da gerência.

Estimativa de horas

De acordo com o tempo de execução das tarefas e os profissionais envolvidos, estimamos o trabalho em 9.999 horas.

De acordo:

Gerente de Auditoria de Sistemas

Gerente de Auditoria Financeira

Sócio Responsável

TEMA 5 – PROCEDIMENTOS: ETAPAS DA AUDITORIA

A metodologia pode ser composta pelas seguintes etapas:

a. Planejamento e controle do projeto de auditoria de sistemas;

b. Levantamento do sistema de informação a ser auditado;

c. Identificação e inventário dos pontos de controle;

d. Priorização e seleção dos pontos de controle do sistema auditado;

e. Avaliação dos pontos de controle;

f. Conclusão da auditoria;

g. Acompanhamento da auditoria.

Os procedimentos de auditoria devem contemplar a avaliação de:

• Dados e informações, que compõe os resultados do sistema, e

• Rotinas de processos do sistema.

AULA 2

TEMA 1 – DEFINIÇÃO DA EQUIPE DE AUDITORIA

TEMA 2 – TREINAMENTO E CAPACITAÇÃO PARA FORMAÇÃO DE MÃO DE OBRA

O treinamento do grupo com experiência em tecnologia de informação deve incluir:

∙ Revisão dos controles gerais (operações, aquisição, desenvolvimento e manutenção, controles de acessos, hardwares, controles organizacionais e suporte técnico); auditoria de sistemas aplicativos, princípios e práticas de auditoria com ênfase nos controles gerenciais e organizacionais, monitoramento e emissão de relatórios;

∙ Gerenciamento de riscos, privacidade, desenvolvimento e implementação de políticas e estratégias de segurança de informações;

∙ Avaliação dos sistemas on Une com relação ao processamento em tempo real, controles de recall e identificação de programas, verificação das autenticações e autorizações de acessos e registros (contabilização) das transações. Também inclui correção, detecção de erros e manutenção de diários (journaling) das operações;

∙ Transmissão de dados, proteção de informações, segurança associada ao uso dos sistemas, teleprocessamentos, redes internet e intranet etc.;

∙ Controles de operações, processamento interativo em atividades de negócios e e-commerce;

∙ Iniciação de trilha de auditoria em ambiente de tecnologia de informação e propriedade intelectual, abordagens aos métodos existentes e supervisão necessária;

∙ Controles de acesso à biblioteca de dados ou programas, armazenamento e recuperação desses dados a partir de bases hierárquicas, relacionais ou data warehousing, plano de contingência e de recuperação de desastres;

∙ Software de auditoria, distinguindo-se os softwares generalistas dos específicos, com o apoio dos experts em tecnologia de informação para desenvolver softwares que atentem para as metodologias próprias.

Foram classificados em cinco níveis os planos de desenvolvimento de carreira do auditor de TI:

Nível 1, básico para os trainees.

Nível 2, para os assistentes de auditoria.

Nível 3, para os seniores e supervisores.

Nível 4, para os gerentes de auditoria.

Nível 5, para os sócios.

2.1 Nível 1 – básico

O estágio básico contempla a introdução à tecnologia de informação, com ênfase no objetivo da auditoria, em princípios e práticas, padrões e éticas, papéis de trabalhos, amostragem estatística e sua aplicação em auditoria, controles internos e testes substantivos, além de auditoria das demonstrações financeiras. Contempla também o aprendizado sobre diversas formas de processamento e as tecnologias envolvidas, arquiteturas e plataformas, sistemas operacionais e linguagens de programação. Cabe ressaltar que o auditor apenas precisa aprender aquelas linguagens que achar mais úteis no decurso de seu trabalho.

2.2 Nível 2 – fundação

Este nível ensina o uso de pacotes de auditoria como ferramenta importante e distingue pacotes específicos dos gerais. Também esclarece que periodicamente o auditor pode se defrontar com dificuldade de encontrar softwares específicos; dessa forma, a necessidade de desenvolver esse software seria inevitável. São abordados neste nível os conceitos de controles de sistemas aplicativos, os controles de entrada de dados, processamentos, saídas e documentação. Nessa fase, ainda, o auditor passa pelos procedimentos de avaliação do ciclo de vida de um sistema, contemplando especificação e justificativa do sistema, desenho, programação, testes e conversão, além da implantação. As responsabilidades dos envolvidos neste processo são normalmente delineadas para facilitar a implementação em consonância com os objetivos e evitar problemas pós-operacionais. Ademais, isso orienta o auditor quanto à aplicação dos conceitos de segregação das funções incompatíveis. O auditor deve estar a par do uso de CASE (Computer Aided Software Engineering), no que diz respeito aos procedimentos de padronização dos processos de produção de softwares. No ambiente de big data que temos hoje, este profissional deverá implementar os recursos de data mining e data analytics. A implementação desses recursos deve incluir trilhas de auditoria.

2.3 Nível 3 – focal

O estágio consiste no ponto crucial do aprendizado sobre auditoria de tecnologia de informações. Embora no estágio anterior haja demonstração de habilidades envolvendo liderança da equipe, neste estágio devem-se consolidar métodos avançados de auditoria, ferramentas e técnicas. Há ênfase muito grande em torno de detalhes sobre auditoria de controle de acessos e políticas de segurança de informações, inclusive dos gerenciamentos de riscos. O auditor aprende a polêmica sobre barreiras (firewalls) físicas e lógicas, necessárias em ambiente de tecnologia de informação, atentando para seu custo e benefício. Entre os softwares de controle de acessos vistos, incluem-se: RACF, ACF2, UNIX Security, TOPSECRET. É a parte mais técnica da auditoria de tecnologia de informações. Esta fase inclui ainda avaliação dos processos, customização de protocolos de comunicação, análises e monitoramento dos processos de funcionamento de e-commerce, assinatura digital, projetos e gerenciamento de mudanças, teleprocessamentos e auditoria de banco de dados. Adicionalmente, a implementação do sistema baseado em ERP (Enterprise Resource Planning) é avaliada. Ademais, o líder gerencia o relacionamento com seus auditados através de uma comunicação formalizada, no sentido de facilitar as aplicações de técnicas assistidas por computador, quando necessita gravar arquivos junto aos usuários em formatos adequados para testes. Cabe a este profissional desenvolver os planos de otimização de recursos e promover a melhor documentação dos papéis de trabalho.

2.4 Nível 4 – integração

Este estágio articula todas as funções da organização, controle e monitoramento de recursos de auditoria, com o intuito de alcançar os objetivos de auditoria, apresentando auditores com o know-how necessário para a avaliação do ambiente. Ao profissional cabe a responsabilidade de concluir o trabalho, sobretudo em relação à satisfação ou não da equipe de auditoria a respeito do cumprimento dos passos de auditoria que são documentados nos papéis de trabalho. Juntamente com a equipe, deve decidir sobre a viabilidade dos comentários e as pendências de auditoria, associando o senso crítico de julgamento profissional, tendo em vista a eliminação de possíveis perdas financeiras adicionais para o auditado, que são normalmente resultantes das contingências ou da interrupção das operações rotineiras da empresa. Utilizando-se de suas habilidades gerenciais para administrar os serviços a ele alocados, estabelece planos de treinamento e promoções para sua equipe, planejamento dos serviços, administração de riscos e divulgação das políticas da empresa.

2.5 Nível 5 – aconselhamento

Este é o nível mais alto da pirâmide. Uma vez constatado que durante sua carreira profissional adquiriu conhecimentos e preparos para tal, é o momento que o auditor de TI tem para prestar serviços de orientação empresarial a seu cliente, dando insights nas condições de negócios que estão sendo auditados. Nas empresas de auditoria independentes, quem ocupa este cargo é o sócio de auditoria. O sócio desenvolve o relacionamento com seu cliente, adquirindo, no entanto, o direito de ser orientador, tendo conquistado a credibilidade de seu cliente durante certo tempo. Observa-se que vários executivos gostam mais de se abrir com as pessoas que se sentam à vontade, explicando suas ideias e estratégias. “Neste estágio, o sócio coloca em prática sua criatividade, atentando para a identificação de informações relevantes que possam agregar valores aos negócios de seu cliente” (Gil, 1999). Contudo, para que o desenvolvimento dessa carreira tenha êxito, a citação de experiência prática, resolução de estudo de casos, inclusive de workshops com jogos de empresas em todas as fases, seria muito importante. Ainda quando da iniciação de novos trabalhos, aconselha-se uma revisão dos papéis de trabalho anteriores pelos trainees, preparando-os para as tarefas, como também garantindo a qualidade cultivada pelos auditores.

TEMA 3 – AS COMPETÊNCIAS DO(A) AUDITOR(A)

3.1 Experiência

3.2 Capacidade

3.3 Conhecimento

3.4 Desempenho

Em síntese, o desempenho não é determinado diretamente pela experiência em auditoria (é indiretamente via conhecimento), sendo a capacidade do auditor determinante. Assim, é possível afirmar que a capacidade do auditor é a base, sendo a experiência e o conhecimento (em conjunto) os determinantes do desempenho do auditor.

TEMA 4 – AS ÁREAS DE CONHECIMENTO DO AUDITOR DE SI

Capacidades interpessoais

Conhecimentos gerais de gestão

Conhecimentos de auditoria

Funções especializadas relacionadas com SI

Definem-se dois grandes tipos de competências, relacionando-se posteriormente com cada uma das quatro áreas de conhecimento fundamentais anteriormente referidas: competências de gestão e competências técnicas.

TEMA 5 – AS COMPETÊNCIAS DE GESTÃO VERSUS AS COMPETÊNCIAS TÉCNICAS

AULA 3

TEMA 1 – O PLANEJAMENTO DE AUDITORIA DE SISTEMAS

Para o planejamento de uma auditoria de sistemas, a principal atividade de início é conhecer o ambiente a ser auditado. Trata-se de entender a estrutura de hardware, software, área de programação e análise, se há operações de TI, estrutura da TI e produtos obtidos através do sistema.

Na elaboração do planejamento devem se escolher para serem auditados os processos e os SI que maior risco trazem ou poderão vir a trazer para o negócio em determinado período.

Para a compreensão do sistema a ser auditado, a documentação inicial de como está estruturado o ambiente do sistema deve seguir alguns pontos. Imoniana (2015) elenca os seguintes:

a) identificação dos sistemas-chaves, neste caso o sistema ERP;

b) descrição do sistema;

c) descrição do perfil do sistema;

d) documentação da visão geral do processamento;

e) descrição de riscos dos sistemas aplicativos.”

Após estar esclarecido sobre a estrutura inicial do ambiente a ser auditado, o auditor exerce a atividade de análise de riscos. Esta análise de risco é efetuada por meio de investigações nos controles internos, quando se poderão identificar as possíveis fraquezas e seu correto cumprimento.

O IIA (2006) tece um conjunto de considerações sobre o modo como as auditorias de SI devem ser definidas que são relevantes quando da elaboração do planejamento:

• Evitar o uso de definições/designações de Auditorias de SI muito abrangentes – É comum existir nos planejamentos da Auditoria de SI as chamadas “Auditorias de Controles Gerais”. Estas podem tornar se relativamente inúteis, sobretudo em grandes organizações, dado que, ou não cobrem todo o universo dos SI, ou para fazê-lo, tornam se intermináveis no tempo. Por outro lado, há que ter muito cuidado na designação que se atribui às Auditorias pois podem induzir em erro a Gestão de Topo e a Gestão dos SI quanto à verdadeira abrangência do plano de Auditorias.

• O planejamento deve tocar todos os níveis de SI - O planejamento deve considerar a cada ano, pelo menos uma Auditoria em cada um dos níveis de controle dos SI: Governo, Gestão, Técnico. Caso não ocorra, existe sempre o risco de a organização considerar o planejamento omisso ou incompleto como um todo.

• O planejamento deve prever Auditorias que formem conjuntos lógicos de relatórios sobre determinados temas - As Auditorias devem ser planejadas de modo a fornecer um reporte eficaz e lógico dos resultados. Para ilustração, as Auditorias aplicacionais raramente são eficazes se forem divididas em Auditorias independentes (exemplo: auditar todos os módulos de SAP e não apenas o módulo financeiro). De modo semelhante, as Auditorias às tecnologias da rede corporativa tendem a ser mais eficazes quando efetuadas ao nível de toda a organização (exemplo: não auditar a segurança da rede em uma só localização/instalação).

• O planejamento e respectivo orçamento devem cobrir os riscos de forma apropriada – O planejamento das Auditorias e o orçamento do departamento devem ser um resultado do processo de avaliação de riscos de SI, não devendo ser definidos antes de se proceder a essa avaliação. Esta deve ser efetuada no contexto da avaliação de riscos feita para toda a organização. Ao contrário do que acontece com outros tipos de Auditoria Interna com histórico mais longo nas organizações (exemplos: Auditoria Financeira, Auditoria de Qualidade, etc.), a estimativa de um orçamento para Auditoria de SI pode ser induzida em erro caso utilize técnicas de comparação com outras Auditorias ou se guie por ordens de grandeza. O orçamento da Auditoria de SI deve ser estimado em função da avaliação dos riscos de SI, deve possuir um processo de pré-planejamento robusto e deve contar com os contributos da Gestão dos SI (IIA, 2006)

TEMA 2 – OS DETALHES DO PLANEJAMENTO

A razão deste planejamento inicial é o direcionamento e a coordenação para a execução da auditoria. Este planejamento agrega todos os processos de auditoria elencados:

a. Conhecimento do ambiente.

b. Estabelecimento de estratégias.

c. Aplicação de técnicas.

d. Análise de etapas executadas.

e. Relatórios finais.

A norma da ABNT (2002) considera que “para o início dos trabalhos é importante o desenvolvimento de um plano de auditoria que contemple o maior número de detalhes possíveis”. A flexibilidade deve ser considerada, de modo que, conforme evoluam as atividades de auditoria, o plano possa sofrer modificações. A seguir, são elencados alguns itens considerados pela norma:

• Objetivos da auditoria.

• Escopo da auditoria.

• Datas e lugares onde as atividades de auditoria serão realizadas.

• Definição de funções e responsabilidades dos membros da equipe de auditoria e das áreas auditadas.

• Principais pontos do relatório de auditoria.

• Quaisquer ações de acompanhamento de auditoria.

A primeira atividade é interpretar esse modelo, definindo que o risco

(Recognition and Appreciation of Business Risks) é o elo entre o lado do negócio e o lado da auditoria. No lado do negócio, constata-se que os objetivos de negócio determinam o plano estratégico (Strategic Planning Process), que, por sua vez, determina o plano anual de negócios (Annual Business Plan), o qual tem impacto nos processos e nas áreas de negócio (Process or Work Unit Objectives). Uma vez que a auditoria de SI deverá estar alinhada com as necessidades do negócio, então do lado da auditoria o planejamento deverá seguir um raciocínio semelhante. No lado da auditoria, partindo do universo da auditoria (Audit Universe Process), deverá ser elaborado um plano anual de auditorias (Annual Audit Plan) que determinará o âmbito de cada auditoria individual (Individual Audit Scope) e terá impacto no modo como as áreas de negócio avaliam e gerem os seus riscos (Evaluate How Business Risks are Managed).

O modelo vai ainda mais longe quando afirma que as metodologias de avaliação de risco a utilizar (fatores de risco, modelos de risco etc.) podem ser derivadas diretamente da especificidade de cada processo de negócio (Industry Specific Scenarios Approaches Models) em vez de serem determinadas unicamente pelos processos de auditoria.

Esse modelo prevê dois órgãos de governo da organização (a Gestão de Topo e o Comité de Auditoria) que têm como responsabilidades contribuir para a elaboração e dar aprovação ao universo da auditoria e ao seu planeamento anual. É, no entanto, da responsabilidade do departamento de auditoria da organização transmitir a esses órgãos de governo cultura e percepção de risco, alinhadas com as restantes áreas da organização, e informá-los sobre as exposições aos riscos da organização.

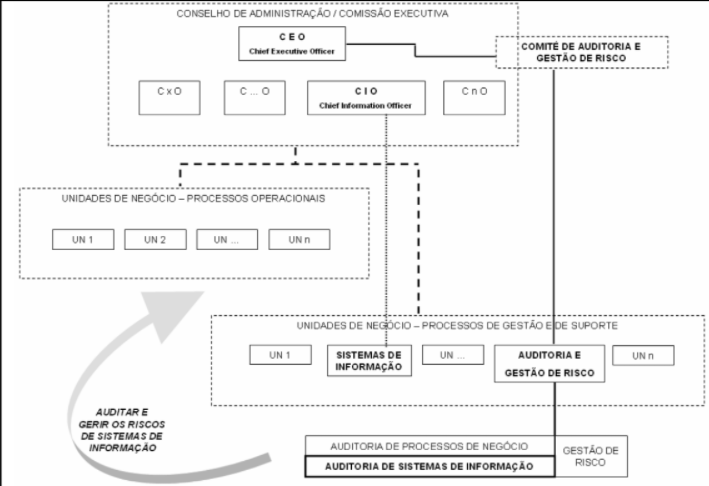

A função de auditoria de SI deve reportar ao responsável do departamento de Auditoria e Gestão de Risco. Por sua vez, este deverá reportar ao Comité de Auditoria e Gestão de Risco e, por via deste, ao responsável máximo da organização, que é o CEO (Chief Executive Officer). Note-se que o modelo de reporte aqui defendido difere ligeiramente face à maior parte das organizações em que a Auditoria e Gestão de Risco reporta ao CFO (Chief Financial Officer) ou, nalguns casos, diretamente ao CEO. No sentido de garantir maior coerência com a abrangência das funções de Auditoria e Gestão de Risco, defende-se um reporte ao CEO, e não ao CIO.

Diferentemente, os responsáveis pelo departamento de SI deverão reportar diretamente à gestão de topo da organização, nomeadamente ao CIO (Chief Information Officer). Este papel (CIO) justifica-se com o fato de existir um processo de negócio responsável pela gestão dos recursos associados à informação, incluindo os SI e as TIC.

Figura 1 – Posicionamento e organização da função

Fonte: Silva, 2007.

TEMA 3 – A CRIAÇÃO DO PLANO DE AUDITORIA

As técnicas que Imoniana (2005) cita “seriam por meio de visitas ou entrevistas junto a gestores ou analistas das áreas”. Os resultados dessas atividades servirão como base para a montagem do plano de auditoria, o relacionamento e o início da análise dos pontos de controle.

3.1 Criação do plano de auditoria

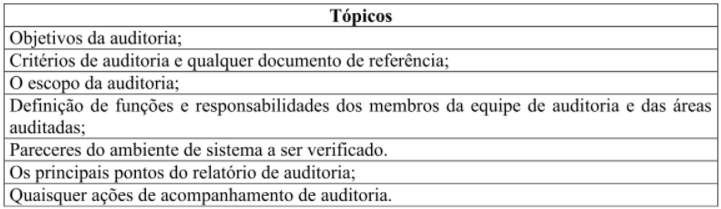

O plano de auditoria é um artefato elaborado durante toda a auditoria e deve ser preenchido conforme o roteiro determina, sendo geralmente no fim de cada uma das fases. Seu principal objetivo é agregar informações e dados a respeito do programa de auditoria, de forma que seja simples de ser utilizado dentro de um programa de auditoria e para consultas de gestores interessados nas informações contidas. O plano de auditoria é composto basicamente pelos tópicos que aparecem na figura 3.

Figura 3 – Tópicos básicos de um plano de auditoria

Fonte: ABNT, 2002.

Planos de auditoria são flexíveis, sendo modificados durante o processo de auditoria. Com a criação do plano de auditoria, a fase atual pode ser dada como encerrada.

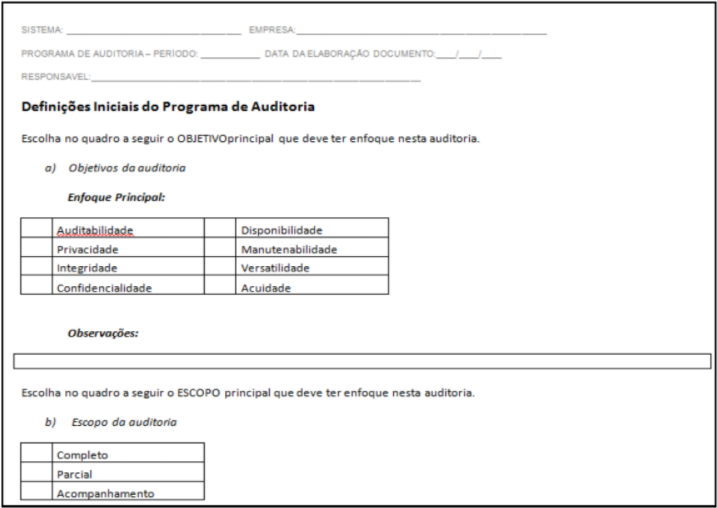

É demonstrado na Figura 4 um modelo de um plano de auditoria básico, que pode ser adaptado para auditorias de sistemas específicos.

Figura 4 – Modelo de um plano de auditoria básico

Fonte: Brandalise, 2012.

TEMA 4 – ANÁLISE E DEFINIÇÃO DOS PONTOS DE CONTROLE

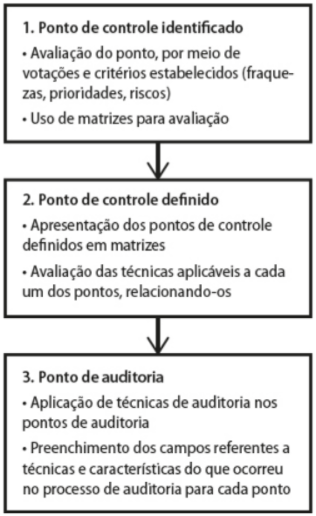

Nesta fase, começam a ser trabalhados os pontos de controle do sistema. A fase está dividida em atividades que têm por objetivo tratar os pontos de controle, de modo que se tenham diversas etapas antes da definição de quais vão ser trabalhados, observando os objetivos estabelecidos no plano de auditoria para as etapas de identificação e definição dos pontos de controle a serem utilizados no programa de auditoria.

Na Figura 5 é apresentado o ciclo de definição de um ponto de controle, que ao fim se torna um ponto de auditoria e é utilizado como evidência de auditoria no processo.

Figura 5 – Ciclo de vida dos pontos de controle

Fonte: Brandalise, 2012.

4.1 Organização, identificação e definição dos pontos de controle Na Figura 6, é apresentado recorte da atividade de organização, identificação e definição dos pontos de controle. Dentro dessa atividade, existem artefatos de entrada que apresentam matrizes, em que serão tratados os pontos de controle envolvidos, dividido por etapas para sua seleção.

Figura 6 – Atividades dos pontos de controle

| Análise e definição dos pontos de controle | Organização, identificação e definição de pontos de controle | • Criação de arquivo que contém os pontos levantados e critérios estabelecidos • Reuniões com a comissão • Análise de auditorias passadas e pontos considerados importantes | Etapa 1 – Matriz de ponto de controle identificado Etapa 2 – Matriz ponto de controle identificado Etapa 3 – Matriz de ponto de controle definido | Modelo matriz pontos de controle identificados Matriz pontos de controle de auditoria | Equipe de auditoria, auditor líder, gestão | |———————————————-|—————————————————————-|——————————————————————————————————————————————————————————–|——————————————————————————————————————————————————–|—————————————————————————————-|———————————————-|

Fonte: Brandalise, 2012.

“O artefato inicial a ser utilizado será chamado Matriz Pontos de Controle Identificados e será composto por pontos de controle, seus detalhes específicos e os riscos de cada ponto apontado pelos participantes da seleção” (GIL, 99).

A avaliação de riscos será baseada nas etapas existentes na identificação de riscos, que são:

• Identificação de pontos.

• Identificação de ameaças.

• Identificação de vulnerabilidades.

• Identificação de consequências.

As identificações de vulnerabilidades e consequências de risco estarão relacionados ao conhecimento de negócio que o gestor e usuários envolvidos apontarão como sendo razões para o ponto elencado, e constarão na coluna de riscos do artefato Modelo Matriz Pontos de Controle Identificados.

Após o artefato Modelo Matriz de Pontos de Controle Identificados estar preenchido, parte-se para a etapa de seleção de pontos de controle a serem trabalhados. O artefato que contempla estas informações é o de Matriz Pontos de Controle Definidos. Este artefato conta basicamente com os pontos de controle a serem analisados pela comissão e gestores, os riscos já identificados e uma coluna para o grau de importância a ser preenchido.

A lógica de avaliação segue a importância que representa para a empresa o ponto de controle registrado. É importante que seja avaliado com cautela e baseado nos objetivos definidos no plano de auditoria. Através de reunião, o líder de equipe convoca gestores e usuários chave para o preenchimento individual do anexo e a definição dos pontos definidos. Durante a avaliação individual, o participante avalia os campos já preenchidos. Nesta avaliação existe a atividade de análise de risco agregada, onde cada participante deve considerar o risco do ponto elencado no momento de avaliar os graus de cada um deles.

Após realizada a votação a partir do artefato Matriz Ponto de Controle

Definidos, fica a critério da comissão ou dos auditores a formalização em um documento simples, sobre os pontos de controle selecionados para os trabalhos de auditoria. Para o andamento das atividades de programa de auditoria ocorrer, quando finalizado o processo de escolha dos pontos, deve ser criado um novo artefato. Este novo artefato chamado Modelo de Matriz Pontos de Controle Auditoria, trata basicamente da listagem dos pontos de controle definidos anteriormente e será usado também na fase de preparação e execução de atividades. Neste documento o auditor líder irá delegar as responsabilidades para a equipe de auditoria interna. Ele conterá registros dos auditores responsáveis por cada ponto, uma coluna para serem citadas as técnicas a serem aplicadas nos pontos, características, referências pesquisadas, considerações sobre a aplicação das técnicas e descrição de sugestões de melhoria para cada evidência relatada no ponto.

Portanto, nesta fase de Análise e Definição dos Pontos, serão preenchidos os campos de ponto de controle e responsáveis, deixando os demais para a próxima fase, que contará com as informações geradas após a aplicação das técnicas de auditoria aqui elencadas. (Brandalise, 2012)

TEMA 5 – PREPARAÇÃO E EXECUÇÃO DE ATIVIDADES

Nesta fase, começa a acontecer a auditoria propriamente dita com o exame dos pontos de controle definidos.

O artefato Modelo de Matriz Pontos de Controle Auditoria possui a listagem de pontos de controle definidos. Esse documento deve vir com alguns campos preenchidos pela equipe de auditoria, como os próprios pontos de controle, as técnicas de auditoria e o responsável por cada ponto.

O ponto de controle passa a ser chamado de ponto de auditoria. É na atual fase que serão aplicadas as principais técnicas de auditoria elencadas na fase anterior, para o levantamento de evidências e não conformidades de auditoria.

“Antes de emitir relatórios finais, é imprescindível solicitar a compreensão ou não dos auditados para dirimir as dúvidas que porventura tenham persistido durante o processo de auditoria” Imoniana (2005). Os artefatos usados neste momento são a carta-comentário e o rascunho preliminar do relatório final de auditoria.

A ABNT (2006) apresenta a etapa de comunicação de risco, “que no âmbito da auditoria pode ser associada a comunicação de evidências de auditoria. O objetivo é semelhante, fazer com que as partes envolvidas no processo de auditoria tenham conhecimento do que foi abordado e evidenciado ao longo dos trabalhos”.

Para a pré-formalização do fechamento do programa de auditoria por parte dos auditores, pode ser utilizada a carta comentário. Ela é um artefato sucessor ao rascunho preliminar de auditoria, o qual estes apenas dependem da aprovação por parte dos destinatários, que podem ser os gestores responsáveis pelas áreas envolvidas. (Brandalise, 2012)

Para que a carta-comentário contenha uma base de informações consistente, a equipe de auditoria elabora o artefato chamado Rascunho Preliminar do Relatório de Auditoria. Esse artefato é um arquivo gerado e preenchido pela equipe de auditores com base na avaliação de artefatos gerados em outras fases do roteiro, principalmente dos resultados dos pontos de auditoria, e que será enviado anexo à carta-comentário, onde constarão os tópicos que seguem:

a. Objetivo do controle;

b. Considerações no ponto;

c. Descrição dos procedimentos executados;

d. Resultados;

e. Não conformidades e evidências achadas;

f. Recomendações;

g. Aval dos responsáveis internos.

Dentro destes tópicos, o destinatário, que provavelmente será algum responsável pelo acompanhamento de auditoria ou um gestor, terá apenas de preencher o último tópico. Com a aprovação deste rascunho de relatório e o conhecimento de todas as partes interessadas, a próxima atividade é a criação do relatório final. Este relatório final é de responsabilidade do Líder da Equipe de Auditoria. Além de informações contidas no rascunho inicial, devem ser citados outros elementos que compõe o processo de auditoria, são eles:

a) relação de normas, instruções, procedimentos e outros documentos utilizados como base (referência) para as avaliações;

b) relação dos membros de equipe de auditoria;

c) nomes de quaisquer outros observadores, participantes e de pessoas que foram contatadas em qualquer fase da auditoria;

d) constatações finais, dando ênfase para deficiências detectadas. Devem ser fornecidos detalhes suficientes para permitirem avaliação, ação corretiva e providências complementares pela organização/setor auditado.

O relatório pode ser distribuído aos gestores e responsáveis no momento da comunicação de encerramento do programa de auditoria, para que tenham o conhecimento dos resultados e pareceres finais extraídos do programa implantado. (Brandalise, 2012).

Conforme citado na norma da ABNT (2002), “as ações corretivas, preventivas ou de melhoria, que podem ser aplicáveis ao fim da apresentação dos resultados fica a critério do auditado e não são consideradas como parte da auditoria”. A norma também enfatiza que, para a verificação das ações, pode ser criado outro programa de auditoria, para que sejam verificadas as ações tomadas e a sua eficácia.

AULA 4

TEMA 1 – FUNDAMENTOS DE CONTROLES INTERNOS EM SISTEMAS DE INFORMAÇÕES

O conceito de controle interno em um sistema de informação, conforme declaração do Instituto Americano de Contadores Públicos (AICPA, 2017) significa

[…] planos organizacionais e coordenação de um conjunto de métodos e medidas adotado numa empresa, a fim de salvaguardar o ativo, verificar a exatidão e veracidade de registros contábeis, promover a efetividade de sistema de informação contábil e eficiência operacional, assim como fomentar uma grande adesão às políticas da organização. (AICPA, 2017)

A auditoria de sistema de controle interno de uma organização inclui verificações dos processos e confirmação quanto à sua efetividade, e é por isso que é regida pela lei da variedade de requisitos. Entretanto, esta última característica deveria ser observada se a organização, devido a seu sistema dinâmico operacional claramente definido, tem que manter fidelidade e/ou integridade de informação, eficiente e eficaz.

A eficácia de um sistema tem sido visualizada quanto à consecução da missão de tecnologia de informação. Vejam: se o objetivo do sistema for reduzir headcount ou agilizar o processo de tomada de decisão, este tem que ser atingido, ou o sistema não virá ao encontro da sua expectativa e poderá ser julgado a partir da função de fornecer informação necessária ao processo de tomada de decisão da gerência.

1.1 A importância dos controles internos

A importância do controle interno pode ser resumida, segundo Attie (1992, p. 61), considerando-se os seguintes fatores:

Para controlar as operações eficientemente, a administração necessita de relatórios e análises concisos, que reflitam a situação da companhia; um sistema de controle interno que funcione adequadamente constitui a melhor proteção para a companhia contra as fraquezas humanas. As rotinas de verificação e revisão são características de um bom controle interno, que reduzem a possibilidade de que erros ou tentativas fraudulentas permaneçam por muito tempo e permitem à administração possuir maior confiança na adequação dos dados. (Attie1992)

1.2 Princípios fundamentais de controles internos

Os princípios fundamentais de controle interno são:

É necessário fixar as responsabilidades – para ter clara delimitação de responsabilidade em um sistema bem planejado. Caso contrário não haverá́ eficiência;

∙ os registros devem estar separados das operações – as funções de operações e registro são incompatíveis entre si e, por conseguinte, não devem ser executadas pela mesma pessoa;

∙ o ciclo completo de uma transação não deve ser executado apenas por uma única pessoa – nenhuma pessoa deve ter a seu cargo a realização de todas as fases de uma transação comercial. Qualquer pessoa, seja funcionário ou administrador, comete erros, deliberados ou não, porém é muito provável que o erro seja descoberto quando a transação, para sua completa concretização, necessariamente envolva duas ou mais pessoas;

∙ o pessoal envolvido com funções de controle deve ser criteriosamente selecionado, bem treinado – antes de contratar qualquer funcionário com vista ao preenchimento de cargos que tem função de controle é necessário que o seu passado seja investigado e suas referências conferidas. O treinamento é imprescindível para familiarizar o novo empregado com suas tarefas;

∙ sempre que possível, promover o rodízio de funcionários – periodicamente deve ser promovido um rodízio de funcionários, de modo que cada um possa ser capaz de executar outras tarefas. Isso aumenta a segurança do sistema, ao eliminar os chamados funcionários imprescindíveis, além de estimular a criatividade de cada um, mediante os desafios implícitos que as novas funções trazem. Todos necessitam de férias regulares, o que resulta em maior produtividade operacional e reduz a possibilidade de ocultação de fraudes;

∙ as tarefas devem estar previstas no manual da organização – preferencialmente todas as instruções necessárias ao desempenho funcional dentro do sistema devem ser escritas e catalogadas em um manual de organização. Aqui também se espera conseguir aumento de eficiência operacional, juntamente com a diminuição do risco de erros;

∙ os responsáveis pela custódia de numerários e outros ativos devem ter seguro-fidelidade – além de proteger o patrimônio da entidade em caso de desvio, o seguro-fidelidade é um freio psicológico para as tentativas de desfalques, pois os funcionários sabem que a companhia seguradora somente indenizará prejuízo quando houver comunicação da ocorrência à autoridade policial, e assim as responsabilidades serão apuradas;

∙ devem ser utilizados equipamentos informatizados para registro automático de operações – sua utilização evita erros e aumenta consideravelmente a eficiência do sistema de controle, permitindo a realização simultânea de vários procedimentos de registro. (CEAD, 2017)

TEMA 2 – CONTROLES INTERNOS EM TI, PRINCÍPIOS, FINALIDADES E OBJETIVOS

A natureza e a extensão de controles necessários em ambiente de tecnologia de informação variam paulatinamente de acordo com a complexidade da tecnologia de informação em operação. Para aquele(a) que acompanha o sistema de controle em um ambiente particular, é imperativo determinar e padronizar os tipos de equipamentos em operação, a natureza dos dados que são processados e os procedimentos metodológicos existentes. Num ambiente de sistema computadorizado básico, que processe seus dados mais manualmente do que computacionalmente, pode haver uma necessidade de procedimentos, tais como:

∙ Identificação;

∙ Autorização;

∙ Autenticação;

∙ Classificação de dados que sejam realizados manualmente.

Evidentemente, o sistema necessitará mais de controles convencionais do que de controles modernos e computadorizados, que são bastante direcionados para ambientes de tecnologia de informação mais complexos. Para isso, vários tipos de controles são estabelecidos pela gerência de uma organização para manter uma administração própria de um sistema computadorizado. Eles envolvem:

∙ Controles organizacionais;

∙ Controles de segurança e privacidade;

∙ Controles de preparação;

∙ Controles de entrada;

∙ Controles de processamento;

∙ Controles de recuperação e armazenamento de dados;

∙ Controles de saída.

2.1 Finalidades dos controles internos

Existem interpretações distintas atribuídas ao conceito de proteção de ativos de uma entidade. A mais abrangente entende que os ativos devem ser resguardados de qualquer situação indesejável. Nesse caso, compreende-se que a proteção dos ativos atuais e futuros se constitui numa das funções principais da administração da companhia.

A segunda interpretação do conceito de proteção de ativos, menos abrangente, leva em consideração que tal conceito refere-se à proteção contra erros involuntários (não intencionais) ou irregularidades intencionais. Citam-se exemplos, tais como: erros provenientes de cálculos incorretos, realização de procedimentos indevidos ou sua omissão. (CEAD, 2017)

As interpretações do conceito de proteção entendem que a proteção dos ativos se referem tão somente aos erros intencionais (fraude).

2.2 Objetivos dos controles internos

Os principais objetivos de um sistema geral de controle interno são:

∙ Proteger os ativos de uma organização;

∙ Manter a integridade;

∙ Corrigir e garantir a confiabilidade dos registros;

∙ Promover a eficiência operacional;

∙ Encorajar o cumprimento dos procedimentos e das políticas da gerência.

Esses objetivos não apresentam diferenças nos procedimentos de controles internos em ambientes de tecnologia de informações.

Princípios de controles internos geralmente aceitos em ambiente de tecnologia de informação constituem a parte integral dos objetivos e princípios de controles internos em âmbito global, mesmo ainda não tendo aceitação universal. Contudo, alguns desses princípios estão em operação dentro dos ambientes computadorizados e são aceitos.

Segundo Imoniana (2015) eles são:

Supervisão – A gerência, por objetivos, procedimentos e tomada de decisões, deve manter um controle que a capacite a uma supervisão efetiva dentro do ambiente de tecnologia de informação.

Registro e comunicação – A gerência da empresa deve estabelecer critérios para criação, processamento e disseminação de informação de dados, através de autorização e registro de responsabilidades.

Segregação das funções – As responsabilidades e ocupações incompatíveis devem estar segregadas de maneira a minimizar as possibilidades de perpetuação de fraudes e até de suprimir erro e irregularidade na operação normal.

Classificação de informação – A gerência deve estabelecer um plano para classificação de informação que melhor sirva às necessidades da organização, em conformidade com os princípios de contabilidade geralmente aceitos e também padrões de auditoria geralmente aceitos.

Tempestividade – A gerência deve delinear procedimentos, monitorar os registros corretos das transações econômicas, financeiras e contábeis das empresas, processando-as e comunicando os resultados às pessoas necessárias em tempo hábil.

Auditoriabilidade – Os procedimentos operacionais devem permitir a programação e verificação periódica no que concerne à precisão do processo de processamento de dados e de geração de relatório, de acordo com as políticas.

Controle independente – Os sistemas em funcionamento devem ter procedimentos adequados para identificação e correções de erros no fluxo de processamento, inclusive nos processos executados concomitantemente.

Monitoramento – A gerência deve possuir acesso master ao sistema e controle de uso, que lhe permita fazer o acompanhamento pari-passu das transações.

Implantação – A gerência deve planejar a aquisição, o desenvolvimento, a manutenção e a documentação de sistema, de forma a coincidir com as metas empresariais.

Contingência – A gerência deve implementar um plano adequado e procedimentos para prevenir-se contra as falhas de controles que podem surgir durante especificações de sistema, desenho, programação, testes e documentação de sistemas e nas fases pós implantações.

Custo efetivo – Investimentos em tecnologia de informação devem ser propriamente planejados, a fim de coincidirem com o custo efetivo. Imoniana (2015)

TEMA 3 – TIPOS DE CONTROLES INTERNOS

Os controles internos são

[…] os planos organizacionais e coordenação de um conjunto de métodos e medidas adotado numa empresa, a fim de manter o ativo, verificar a exatidão e a veracidade de registros, promover a efetividade de sistema de informação e fomentar uma grande adesão às políticas da organização. Estes controles internos dividem-se em organizacionais, controles de segurança e privacidade, controles de preparação, controles de entrada, controles de processamento, controles de recuperação, de armazenamento de dados e de saída. Imoniana (2015)

3.1 Controles administrativos e gerenciais

Em organizações cujas responsabilidades são impropriamente delineadas, a fraude é perpetrada facilmente, devido ao conhecimento de que ninguém será responsabilizado. Assim, o trabalho dos desenhistas de controles administrativos e gerenciais é segregar adequadamente as tarefas e/ou atividades incompatíveis: quem prepara a entrada de dados, quem processa os dados, quem os gerencia e quem são os usuários finais. Mais da metade dos casos recentes de fraude no computador envolveu conivência. Esse é um incidente muito maior do que uma fraude manual e pode significar que a fraude em computador requer mais habilidade, acesso e conhecimento do que simples conhecimentos gerais.

3.2 Controles de segurança e privacidade

Os controles de segurança de dados em sistema de informações computadorizados são referentes à proteção de informação, evitando-se atos de destruição intencionais, ou não intencionais, acidentes e outros atos de sabotagem. Outros são referentes a furtos, manipulação fraudulenta ou divulgação de informações sigilosas para competidores a fim de obter vantagens próprias. Os controles de segurança em detrimento do funcionamento normal do sistema são também concernentes às provisões de facilidades de backup. Segundo Imoniana (2015), as propriedades dos controles de segurança de sistemas são:

SIGILO: fornecer uma privacidade ou situação estritamente confidencial aos dados. Um pequeno deslize nesta propriedade conduz a uma derrocada de assuntos restritos.

INTEGRIDADE: fornecer um requisito de informação completa, correta e válida, e confiabilidade a dados autorizados, guardando-os das distribuições e modificações não usuais. Qualquer sistema que preencha tais requisitos estará manifestando as propriedades de integridade.

DISPONIBILIDADE: tornar os dados disponíveis a quem quer que esteja autorizado a usar tais dados. Apesar de ser dada proteção total aos dados, os requisitos para usá-los não devem ser prejudiciais. No entanto, poderão ser extraídas informações com um mínimo esforço ou interferência.

CONTABILIDADE: registrar todas as transações ocorridas nos sistemas, a fim de permitir o relato correto do conteúdo dos dados alimentados no sistema e, sobretudo, permitir, quando for necessário, rastrear a verdade e reportar a visão justa das informações armazenadas.

AUDITORIABILIDADE: em qualquer sistema de segurança, os dados devem ser auditados. Isso possibilita à gerência relatórios de acompanhamento, para que se saiba se estão sendo efetivos os controles implementados. O sistema também deve fornecer facilidade necessária para exames e averiguação de responsabilidades. Imoniana (2015)

3.3 Controles de preparação e captação de dados

Este é um controle exercido no começo de cada atividade de processamento de dados. Envolve o recebimento de documentos (dados-fonte), pré-numerando e preparando o input, o qual vem a constituir-se no processo de conversão dentro de uma linguagem de máquina. Esses documentos, quando recebidos, são agrupados em batches (lotes), preferivelmente aquelas transações que possuem sequência de processamento comum, através dos comandos de leitura do lote. Normalmente, é aconselhável minimizar o tamanho do lote, de maneira que facilite a investigação dos erros. Os lotes muito grandes dificultam a descoberta dos erros de processamentos.

3.4 Controles de entrada de dados

Os controles de entrada visam assegurar que os dados de entrada sejam validados, editados e consistentes com o tempo e com dados-fontes. A validação de dados de entrada identifica erros de dados, dados incompletos ou faltantes e inconsistências.

Esses controles são embutidos nos próprios sistemas, que ajudam a indagar quanto à veracidade das transações que estão sendo efetivadas. Quaisquer inconsistências são negadas.

3.5 Registro de erros e manipulação

Os processamentos de entradas exigem que os controles sejam identificados para verificar se os dados são aceitos no sistema corretamente e se os erros de entrada são reconhecidos e corrigidos. A entrada de manipulação de erro pode ser processada das seguintes formas:

∙ Rejeitando operações com erros;

∙ Rejeitando todo o lote de transações;

∙ Segurando o lote em suspense;

∙ Aceitando o lote e as operações com erros sinalizados.

3.6 Controles de processamento

Com o pressuposto de que os dados corretos entraram no computador de forma segura, os controles de processamento são aqueles responsáveis pelo lançamento do relatório pretendido. Algumas das atividades são checagens da sequência dos arquivos mestres e arquivos de transações e checagem dos campos dos arquivos, para detectar superposição de dados. Esse controle faz uso do limite lógico, dos testes de racionalidade e de total cruzados. O limite lógico e a racionalidade verificam a extensão para a qual o processamento foi executado, se está no limite predeterminado e, então, checam sua racionalidade e fazem o cross-footing.

O cross-footing é aquele controle similar às técnicas manuais para comparar totais independentes de itens individuais com o derivado do total geral, o qual é executado nos formatos programados. Frequentemente utilizados, são controles de balanceamento, nos quais os registros processados são reconciliados a fim de assegurar a integridade do log de transação.

3.7 Controles de saída e de emissão de relatórios

Os controles de saída visam garantir que as informações entregues aos usuários sejam apresentadas em formatos corretos, completas, para atender às necessidades desses usuários, e, ainda, consistentes com modelos preestabelecidos e de forma segura. Os controles de saída incluem:

∙ Registro e armazenamento de documentos sensíveis e críticos em local seguro;

∙ Geração pelos computadores de instrumentos negociáveis, formulários e assinaturas e distribuição de relatórios;

∙ Equilíbrio e conciliação;

∙ Tratamento de erros de saída;

∙ Retenção de relatório de saída; e

∙ Verificação de recebimento de relatórios.

3.8 Controles de gravação e recuperação de dados

A biblioteca de dados controla a liberação de dados para o processamento e seu armazenamento subsequente. Esse controle certifica a integridade de dados recebidos dentro da data-base, e qualquer indivíduo autorizado pode acessá-lo com o mínimo esforço.

Para se obter acesso ao banco de dados, os controles relacionados ao uso de passwords e códigos de acessos são muito importantes.

No que se refere a tipos mais desastrosos, os planos desastre, contingência e recuperação de dados são usados a fim de abranger todas as prováveis ameaças. Os planos são revisados e testados de tempos em tempos, à medida que nova tecnologia ofereça novos riscos.

TEMA 4 – AVALIAÇÃO DOS PROCEDIMENTOS DE CONTROLES INTERNOS DE SI

Exame da configuração de sistemas de segurança de informação atende às políticas e do processo de compliance que fornece o mais alto nível de garantia sobre a afirmação de que um auditor pode proporcionar. São exemplos de teste:

∙ Teste de controles: efetuar o walk-through do processo de movimentação;

∙ Testes substantivos: recalcular totais de inventários e custos de produtos vendidos.

Geralmente, as assertivas podem ser estabelecidas pelos auditores em nível de transação:

∙ Integridade – as operações registradas e tratadas não foram processadas corretamente, considerando todos os comandos, e estão incompletas, considerando todos os dados necessários a partir do banco de dados para concluir a operação.

∙ Válido – todos os dados que resultaram em débito das contas devem representar as operações que realmente ocorreram e que estão relacionadas com os ativos existentes.

∙ Registro – todos os dados registrados em uma rotina devem ser resumidos em um valor que não está acima do que é apropriado para o período. Cut-off – crédito antecipado ou postecipado/débito devem refletir uma operação que ocorreu em um período em curso e não posterior.

TEMA 5 – ANÁLISE DE RISCO NA AVALIAÇÃO DE SISTEMA DE CONTROLE INTERNO

A análise de risco é uma metodologia adotada pelos auditores de TI para saber com antecedência quais as ameaças puras ou prováveis em um ambiente de tecnologia de informação de uma organização. Essas ameaças constituem eventos futuros não desejáveis e incertos, cuja ocorrência resulta em perdas. (Imoniana, 2015)

AULA 5

TEMA 1 – COMPLIANCE

Estar em Conformidade (to Comply, em inglês) interna e externamente traz uma série de benefícios imediatos para uma organização. Destaca a empresa nos ambientes comerciais e sociais como séria e responsável do chão de fábrica a mais alta esfera executiva, trazendo consumidores cada vez mais atentos. (Mercadológica, 2017)

Também oportuniza vantagens competitivas que se juntam à credibilidade, permitindo acessos a linhas de crédito antes restritas, valoriza o clima de confiança interno e certamente um melhor retorno de investimentos. Implantar um programa de compliance é investimento.

1.1 Procedimentos para implantação de programa de compliance

∙ Fixação de padrões de conduta, código de ética e políticas internas e externas de relacionamentos críticos.

∙ Gestão de riscos, paralelamente aos procedimentos de auditoria e acompanhamento gerenciais, com transparência e respostas ágeis e efetivas em casos identificados de desvios dos padrões fixados.

∙ Melhoria contínua de processos, monitoria do programa e treinamentos frequentes.

∙ A integridade corporativa é essencial para a proteção dos investidores, colaboradores, parceiros comerciais e para a redução de danos causados por fraudes e corrupção.

1.2 ISO 37001 – Norma certificável de programas de compliance

Independentemente de tipo, tamanho e natureza da atividade, seja do setor público, privado ou sem fins lucrativos, os requisitos da ISO 37001 podem ser aplicáveis a qualquer organização. Seu principal objetivo é apoiar as organizações a combaterem o suborno por meio de uma cultura de integridade, transparência e conformidade com as leis e regulamentações aplicáveis, com os requisitos definidos pela ISO 37001 e pela própria organização por meio de políticas, procedimentos e controles adequados para gerenciar os riscos relativos ao suborno.

TEMA 2 – NORMAS, GUIAS E PROCEDIMENTOS

As organizações podem exercer a Governança dos SI (IT Governance) por abordagem local (ad-hoc), com a criação dos seus próprios referenciais, baseados na experiência da organização, ou utilizar normas internacionais desenvolvidas e aperfeiçoadas, recorrendo à experiência acumulada de um grupo de organizações e de profissionais da vanguarda de SI.

A utilização dessas normas internacionais é apresentada e defendida por Spafford (2003) como a mais adequada, pois tem as seguintes características e benefícios:

Já existem - Não há vantagens em investir tempo e esforço no desenvolvimento de um referencial próprio baseado na experiência e no conhecimento limitado de uma organização quando existem normas internacionais disponíveis.

São estruturados - As normas internacionais de SI incorporam modelos estruturados que facilitam a compreensão e utilização das normas pelas organizações, permitindo assim que todas as partes interessadas nos SI (stakeholders) tenham uma referência em comum para saber o que podem esperar dos SI.

Incorporam as melhores práticas - As normas estão em constante atualização, são construídas e melhoradas progressivamente ao longo dos anos, avaliadas por inúmeras organizações e profissionais de SI, validando esta experiência acumulada em melhores práticas.

Permitem o compartilhamento de conhecimento - Adotando normas globalmente aceitas para os SI, as organizações se beneficiam do compartilhamento de conhecimento e de ideias (exemplos: grupos de usuários, websites, revistas, livros, etc.), o que não ocorre individualmente em uma organização.

São auditáveis - A missão da Auditoria de SI é facilitada com a utilização de normas de Gestão de SI. Os Auditores de SI também devem utilizá-las em substituição das práticas ad-hoc de Auditoria. Os Sistemas de Informação da organização deverão ser auditados por comparação com pelo menos uma norma internacionalmente aceita, além das recomendações da norma adotada e de outras normas complementares. (Spafford, 2003)

Para a correta adaptação das normas, deve-se garantir que elas incorporem, pelo menos, um conjunto mínimo de princípios de governança dos SI, que, segundo ITGI & OGC (2005), passam por:

Alinhamento Estratégico - Alinhar as normas com foco no negócio e em soluções colaborativas.

Acréscimo de Valor - Acrescentar valor à organização através de normas centradas na redução de custos e na valorização dos SI.

Gestão do Risco - Gerir os riscos com impacto nos SI (em uso ou ainda em projeto), através de normas que contemplam a salvaguarda dos ativos de SI, bem como a recuperação de desastres e a continuidade de negócio.

Gestão dos Recursos - Gerir os recursos de SI através de normas que promovam a otimização do conhecimento (recursos humanos) e da infraestrutura (recursos físicos).

Medição do Desempenho - Medir o desempenho dos SI através de normas que permitam controlar os projetos de SI e monitorar a prestação dos serviços de SI. (ITGI & OGC, 2005)

Constatados por meio destes princípios resumidos por ITGI & OGC (2005), os referenciais de SI deverão garantir alinhamento com o negócio e com a Governança Corporativa (Corporate Governance), além dos requisitos técnicos considerados. A utilização de referenciais deverá permitir a definição das responsabilidades (accountability) e dos níveis de decisão (decision rights) para os SI.

Para ilustrar uma possível utilização dos referenciais, LeBlanc (2004) sugere a utilização dos conceitos do método Six Sigma. Este é um método estatístico de melhoria da qualidade dos processos, desenvolvido pelo grupo Motorola, baseado numa visão de serviço ao cliente. O método prevê 5 principais fases:

Definição (Define);

Medição (Measure);

Análise (Analyse);

Melhoria (Improve); e

Controle (Control).

LeBlanc (2004) defende que “o referencial metodológico de SI mais adequado para as medidas de Segurança (Secure) é a ISO 17799, para a Auditoria (Audit) é o CobiT e para a Melhoria (Improve) é o ITIL”. Esses três referenciais metodológicos são apresentados/definidos individualmente nos temas seguintes.

TEMA 3 – COBIT

∙ Desde a criação, o CobiT tem foco na criação de um referencial para auditar os processos de SI. O ITIL teve origem não tão abrangente (a organização e a estruturação das áreas de SI), enquanto a ISO 17799 nasceu especializado apenas na segurança da informação.

∙ A entidade responsável pela elaboração do CobiT é uma Associação de Auditores de SI (ISACA – Information Systems Audit and Control Association), o que não acontece com os outros dois referenciais.

∙ O CobiT possui uma visão de gestão dos processos de SI e privilegia o alinhamento destes com o negócio, fatores importantes para a auditoria de SI. O ITIL também considera o alinhamento com o negócio, contudo, focado na qualidade dos serviços de SI, e possui uma visão mais operacional, fatores que o tornam mais adequado para auditoria de SI quando os objetos da auditoria forem serviços, e não processos de SI abrangentes. O ISO 17799 será o referencial mais adequado nos casos de auditoria à informação e à sua segurança nos SI, uma vez que possui uma visão sistêmica da informação.

∙ O CobiT é útil para as organizações enquanto instrumento orientador e integrador de controles de SI em todos os níveis de governança dos SI e também será um referencial sobre o qual todos os tipos controles de SI poderão ser auditados. O ITIL poderá ser um referencial adequado para auditar os processos de gestão de serviços de SI e o ISO 17799 para auditar os procedimentos básicos de gestão da segurança da informação.

∙ Como consequência, os destinatários privilegiados do CobiT são os auditores de SI, sendo também utilizado pelos gestores de topo e gestores de SI. Nos casos do ITIL e do ISO 17799, a utilização pelos auditores de SI deve ser favorecida apenas nas situações anteriormente indicadas, uma vez que estes dois referenciais são mais adequados para utilização pelos gestores de serviços de SI e pelos gestores da segurança da informação, respectivamente.

Este modelo estruturado considera 5 tipos de recursos de SI (as pessoas, os aplicativos, a tecnologia, as instalações e os dados), que, em conjunto, possibilitam a produção e o suporte da informação da empresa, considerando 7 princípios essenciais (eficácia, eficiência, confidencialidade, integridade, disponibilidade, conformidade e confiabilidade).

O referencial CobiT considera os controles de SI agrupados em 4 grandes domínios que trabalham em conjunto, de forma cíclica, para uma organização bem suportada em termos de SI, otimizada com base nas prioridades e nos recursos da organização. Os 4 domínios são:

∙ Planejar e Organizar (PO – Plan and Organize);

∙ Adquirir e Implementar (AI – Acquire and Implement);

∙ Produzir e Suportar (DS – Deliver and Support);

∙ Monitorar e Avaliar (M – Monitor and Evaluate).

Cada um desses 4 domínios é constituído por um conjunto de processos de SI (34 no total) que correspondem a objetivos de controle de alto nível. Por sua vez, esses processos são constituídos por atividades de SI (318 no total) que correspondem a objetivos de controle detalhados.

TEMA 4 – ITIL

ITIL® (Information Technology Infrastructure Library) “é o framework para gerenciamento de serviços de TI mais adotado mundialmente. A utilização das melhores práticas contidas na ITIL V3 (versão atual) ajuda as organizações a atingirem seus objetivos de negócio utilizando apropriadamente os serviços TI”.

A ITIL® foi desenvolvida no final dos anos 80 pelo governo britânico, primeiramente como CCTA (Central Computer and Telecommunications Agency) e posteriormente pela OGC (Office of Government Commerce), com base na necessidade do governo de ter seus processos organizados na área de TI. O resultado foi a junção dos melhores processos e práticas para ancorar a gestão dos serviços de TI. Foram levadas em conta as experiências acumuladas por organizações públicas e privadas de diversos países.

O referencial ITIL toma como ponto de partida, não só a tecnologia existente, mas também as necessidades do negócio no nível de Serviços de SI. O ITIL centra-se fundamentalmente na Gestão dos Serviços de SI que tem como objetivos a produção (delivery) e o suporte (support) dos Serviços de SI que sejam adequados aos requisitos da organização.

O ITIL é considerado por grande parte dos Gestores de SI como sendo um conjunto coerente de melhores práticas (guidelines) para a Gestão de Serviços de SI e para a totalidade dos processos com eles relacionados (end-to-end processes). Privilegia as seguintes abordagens:

∙ promoção da qualidade dos Serviços de SI;

∙ visão holística da Gestão dos Serviços de SI;

∙ orientação para o negócio (cliente/usuário); e

∙ uso eficaz/eficiente dos SI.

Os 2 módulos centrais (core) do modelo estruturado e respectivos processos são:

∙ Suporte aos Serviços (Service Support)

✔ Gestão de Incidentes (Incident Management);

✔ Gestão de Problemas (Problem Management);

✔ Gestão de Configurações (Configuration Management);

✔ Gestão de Alterações (Change Management);

✔ Gestão de Versões (Release Management);

✔ Apoio aos Serviços (Service Desk).

∙ Produção dos Serviços (Service Delivery)

✔ Gestão de Capacidade (Capacity Management);

✔ Gestão de Disponibilidade (Availability Management);

✔ Gestão de Níveis de Serviço (Service Level Management);

✔ Gestão de Continuidade de Serviços (IT Service Continuity Management);

✔ Gestão Financeira dos Serviços (Financial Management for IT Services).

Os 5 módulos complementares do ITIL são mais latos, pois para além da Gestão dos Serviços de SI, abordam aspectos relacionados com a definição e o desenvolvimento de processos eficazes de SI. Os temas tratados pelos seus respectivos processos são os seguintes:

∙ Gestão da Infraestrutura de TIC (ICT Infrastructure Management) - É muito abrangente em termos de processos de gestão das tecnologias (arquitetura e planejamento, produção, operação, suporte técnico, etc.).